Lure10 Επίθεση μέσω του Wi-Fi Sense: Το Karma είναι εδώ και καιρό μια βασική επίθεση man-in-the-middle που χρησιμοποιείται για τις εξουσιοδοτημένες αξιολογήσεις ασφαλείας ασύρματων δικτύων. Όμως πολλά σύγχρονα λειτουργικά συστήματα και routers παρέχουν αποτελεσματικά μέτρα αντιμετώπισης, και έτσι χρειάζονται άλλες προσεγγίσεις για την εξαπάτηση των ασύρματων clients.

Σας παρουσιάζουμε το Lure10: μια νέα επίθεση που εκμεταλλεύεται το χαρακτηριστικό Wi-Fi Sense των Windows.

Τι είναι το Wi-Fi Sense;

Το Wi-Fi Sense, που είναι ενεργοποιημένο από προεπιλογή στα Windows 10 και το Windows Phone 8.1, είναι μια λειτουργία που συνδέει αυτόματα τους χρήστες σε ανοικτά ασύρματα δίκτυα που γνωρίζουν (έχουν ξανασυνδεθεί).

Με βάση τις πληροφορίες που συλλέχθηκαν από διάφορες Windows συσκευές που είχαν συνδεθεί σε αυτά τα ανοιχτά δίκτυα, η Microsoft αξιολογεί εάν παρέχουν μια καλής ποιότητας σύνδεση και εάν το κάνουν, τα προσθέτει στη λίστα με τα hotspots που προτείνει το Wi-Fi Sense .

Το Wi-Fi Sense θα επιλέξει και θα εμφανίσει στον χρήστη ένα δίκτυο όταν βρίσκεται στην εμβέλεια του, θα αποδεχθεί αυτόματα τους όρους χρήσης του και θα τον συνδέσει αυτόματα σε αυτό το δίκτυο.

Η τεχνική Lure10

Η επιτυχία της επίθεσης που παρουσίασε ο τεχνικός ασφαλείας Γιώργος Χατζησόφρωνιου στο φετινό συνέδριο Hack in the Box στο Amsterdam βασίζεται στα εξής:

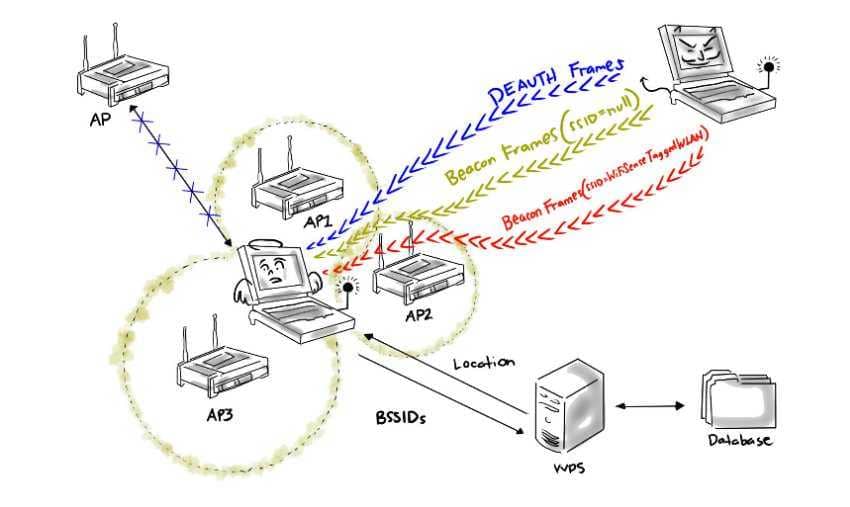

- Η συσκευή του θύματος παραπλανάται για να πιστέψει ότι βρίσκεται μέσα στη γεωγραφική περιοχή ενός ανοιχτού ασύρματου δικτύου που φέρει την ετικέτα Wi-Fi Sense

- Ο επιτιθέμενος διακόπτει με επιτυχία την υπάρχουσα σύνδεση Wi-Fi της συσκευής του θύματος (με πλαστογράφηση των DEAUTH frames) και

- Μιμείται επιτυχώς το εν λόγω δίκτυο Wi-Fi Sense (ένα δίκτυο με το ίδιο ESSID – extended service set identifier).

Αυτή η τελευταία προϋπόθεση μπορεί να επιτευχθεί με την εύρεση ενός δικτύου Wi-Fi Sense που υπάρχει σε κάποια περιοχή σχετικά κοντά στο θύμα (π.χ. στην πατρίδα του) και με την συλλογή του ESSID (π.χ. “AIRPORT_FREE”).

Ταυτόχρονα, ο επιτιθέμενος θα πρέπει επίσης να συλλέξει τα BSSID (τις διευθύνσεις MAC των σημείων πρόσβασης) άλλων ασύρματων δικτύων που υπάρχουν στην ίδια περιοχή, καθώς χρησιμοποιούνται και αυτές από την υπηρεσία εντοπισμού των Windows για να προσδιορίσουν τη θέση μιας συσκευής.

Με αυτά τα BSSIDs, ο εισβολέας μπορεί να ξεγελάσει τα Windows που νομίζουν ότι η συσκευή βρίσκεται στην περιοχή του πλαστοπροσωπικού δικτύου (πρώτη προϋπόθεση της επίθεσης).

Μόλις ο επιτιθέμενος καταφέρει να πραγματοποιήσει αυτά τα δύο βήματα, αρχίζει να στέλνει beacon frames με το ESSID του δικτύου Wi-Fi Sense που μιμείται. Αυτό είναι είναι αρκετό για να συνδεθεί αυτόματα η συσκευή του θύματος αν υπάρχει το κοινόχρηστο WLAN στη λίστα των προτιμώμενων δικτύων και τη λίστα των διαθέσιμων δικτύων.

Όμως ακόμα και αυτή η τελευταία κατάσταση μπορεί να επιτευχθεί. Μπορείτε να δείτε τις παρουσιάσεις του ερευνητή για περισσότερες λεπτομέρειες.

Πώς να προστατεύσετε τον εαυτό σας;

Η τεχνική επίθεσης Lure10 έχει προστεθεί στην τελευταία έκδοση του εργαλείου ανοικτού κώδικα Wifiphisher Rogue Access Point, που έχει αναπτύξει ο Γιώργος Χατζησόφρωνιου.

Ο ερευνητής δήλωσε ότι η Microsoft έχει ενημερωθεί για το θέμα αυτό, έχει αναγνωρίσει την σοβαρότητά του, αλλά δεν έχει λάβει ακόμα μέτρα για να το διορθώσει.

Μπορείτε να προστατευτείτε από αυτή την επίθεση απενεργοποιώντας τη λειτουργία Wi-Fi Sense στη συσκευή σας.