[su_heading]Eρευνητές ασφάλειας της Sucuri αποκαλύπτουν πως οι hackers αξιοποιούν ένα από τα δομικά στοιχεία του WordPress, το αρχείο load.php, για να εισάγουν SEO spam σε παραβιασμένες ιστοσελίδες του WordPress.[/su_heading]

Όπως είναι γνωστό, οι εγκληματίες του κυβερνοχώρου αξιοποιούν με ποικίλους τρόπους τον μεγάλο αριθμό των απροστάτευτων ιστότοπων που υπάρχουν στο διαδίκτυο, παραβιάζοντας τις εγκαταστάσεις του WordPress κυρίως μέσω μη ενημερωμένων plugins, μέσω ευάλωτων themes, ή μέσω αδύναμων κωδικών πρόσβασης διαχειριστή.

Αφού καταφέρουν να αποκτήσουν πρόσβαση στους ευπαθείς ιστότοπους, οι απατεώνες τείνουν να τους χρησιμοποιούν είτε ως bots σε DDoS επιθέσεις, είτε ως διακομιστές διοίκησης και ελέγχου (Command & Control Servers), καθώς και για τη διεξαγωγή άλλων εγκληματικών ενεργειών, όπως φιλοξενία κακόβουλων διαφημίσεων ή για καμπάνιες Black Hat SEO.

[su_note note_color=”#d7dfe0″ radius=”7″]Οι επιθέσεις Black Hat SEO βασίζονται σε ακάλυπτες τοποθεσίες WordPress, που αξιοποιούνται από τους επιτιθέμενους για την φόρτωση περιεχομένου, που είναι από προεπιλογή μη ορατό στους ανθρώπινους χρήστες, αλλά εμφανίζεται στους crawlers των μηχανών αναζήτησης.[/su_note]

Οι παραβιασμένες ιστοσελίδες εμφανίζουν διαφορετικό κείμενο στα search bots, από αυτό που βλέπουν οι κανονικοί χρήστες, συνήθως με εντελώς διαφορετική θεματολογία, περιγραφές και συνδέσμους προς τρίτους ιστότοπους, τους οποίους οι απατεώνες προσπαθούν να προωθήσουν στις μηχανές αναζήτησης.

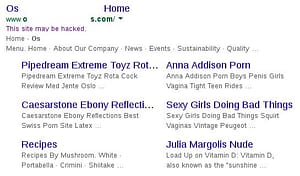

Μια τέτοια περίπτωση ερευνήθηκε και από την Sucuri, όταν εμπειρογνώμονες ασφάλειας της εταιρείας ανακάλυψαν μια επιτυχημένη επιχειρηματική πύλη η οποία εμφάνιζε πορνογραφικό περιεχόμενο στην περιγραφή (description) των αποτελεσμάτων αναζήτησης της Google.

Αναζητώντας την πηγή της μόλυνσης, οι ερευνητές ανακάλυψαν ότι απατεώνες δεν είχαν επιτύχει την συγκεκριμένη επίθεση φορτώνοντας ένα απλό αρχείο JavaScript ή PHP στο header ή στο footer της ιστοσελίδας, αλλά στην πραγματικότητα είχαν τροποποιήσει τα core αρχεία του WordPress, ένα μέρος όπου πολύ λίγοι διαχειριστές ιστοσελίδων έχουν την τάση να ελέγχουν.

Στη συγκεκριμένη περίπτωση οι χάκερ είχαν τροποποιήσει το /wp-includes/load.php, ένα core αρχείο του WordPress που τρέχει κάθε φορά που κάποιος χρήστης επισκέπτεται την ιστοσελίδα και φορτώνει άλλα αρχεία, διαμορφώνοντας την τελική ιστοσελίδα που εμφανίζεται στον χρήστη.

Πιο συγκεκριμένα, οι επιτιθέμενοι είχαν τροποποίησει το load.php ώστε να φορτώνει ένα άλλο αρχείο, το /wp-admin/includes/class-wp-text.php, το οποίο δεν υπάρχει στις κανονικές εγκαταστάσεις WordPress και ήταν κρυμμένο ανάμεσα σε άλλα core αρχεία του WP.

To αρχείο αυτό φόρτωνε όλο το ανεπιθύμητο Black Hat SEO περιεχόμενο, το οποίο ήταν ορατό μόνο στη μηχανή αναζήτησης της Google, αφήνοντας το περιεχόμενο του ιστοχώρου ανεπηρέαστο για τους τελικούς χρήστες. Το γεγονός αυτό εξηγεί γιατί το site εμφανίστηκε στα αποτελέσματα αναζήτησης με τον τρόπο που βλέπετε στην παρακάτω εικόνα, αλλά φαινόταν απολύτως φυσιολογικό σε κάθε χρήστη που είχε πρόσβαση σε αυτό.