Παραλλαγές του περιβόητου ZeuS/ZBOT επιστρέφουν, για να εκδικηθούν. Έχει ήδη παρατηρηθεί αύξηση της δραστηριότητας μιας διαφορετικής έκδοσης του malware. Στις προβλέψεις για τις διαδικτυακές απειλές του 2013 που δημοσίευσε τον Ιανουάριο η εταιρεία ασφαλείας Trend Micro, είχαν προβλέψει ότι η εγκληματικότητα στον κυβερνοχώρο θα χαρακτηρίζεται από την επιστροφή παλιών απειλών που θα ξαναγυρίσουν βελτιωμένες. Από το 1ο τρίμηνο του έτους αποδείχθηκε το αληθές αυτής της δημοσίευσης, αφού παρουσιάστηκαν απειλές όπως το CARBERP και το Andromeda botnet.

Μπορούμε πλέον να συμπεριλάβουμε και το malware ZeuS/ZBot στις παλιές, αλλά αναβαθμισμένες απειλές που έκαναν την εμφάνιση τους , τους τελευταίους μήνες σύμφωνα με την βάση δεδομένων του Trend Micro Smart Protection Network

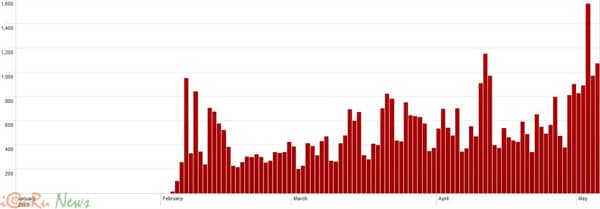

Οι παραλλαγές του ZBot αυξήθηκαν στις αρχές Φεβρουαρίου και συνεχίζουν να είναι ενεργές μέχρι και σήμερα. Μάλιστα όπως δείχνει το σχεδιάγραμμα κορυφώθηκαν στα μέσα Μαΐου του 2013. Αυτά τα κακόβουλα προγράμματα έχουν σχεδιαστεί για να κλέβουν διαπιστευτήρια από τους χρήστες, τα οποία μπορεί να είναι διαπιστευτήρια σύνδεσης σε τράπεζες και άλλες προσωπικές πληροφορίες.

Η πρώτη γενιά του παραλλαγών του ZBot παραλλαγές δημιουργεί ένα φάκελο στο %System% όπου αποθηκεύει τα κλεμμένα στοιχεία αλλά και τα αρχεία ρυθμίσεων. Συνήθως στον ίδιο φάκελο αντιγράφει και τον εαυτό του για να υπάρχει ένα backup του malware. Αυτές οι εκδόσεις του ZBot τροποποιούν το αρχείο hosts των Windows για να αποτρέψει στα θύματα την πρόσβαση σε σχετικές ιστοσελίδες ασφαλείας. Τα strings που επισυνάπτονται στο αρχείο hosts μπορεί να τα δει κανείς στο αρχείο ρυθμίσεων. Ένα παράδειγμα παλαιότερων εκδόσεων του ZBot περιλαμβάνουν τα TSPY_ZBOT.SMD και TSPY_ZBOT.XMAS.

Στις τρέχουσες παραλλαγές του ZBot παρατηρήθηκε ότι δημιουργούν δύο φακέλους με τυχαία ονομασία στο %Applications Data%. Ο ένας φάκελος περιέχει το αντίγραφο του φακέλου που περιέχει το ZBot ενώ ο άλλος φάκελος περιέχει τα κρυπτογραφημένα δεδομένα. Ένα παράδειγμα είναι το TSPY_ZBOT.BBH, το οποίο βρέθηκε σε παγκόσμιο επίπεδο πάνω και καταγράφηκε από το Smart Protection Network.

Οι νέες παραλλαγές κάνουν αποστολή ερωτημάτων DNS σε τυχαία domains. Η διαφορά στην μια παραλλαγή (GamOver variant) είναι ότι ανοίγει μια τυχαία θύρα UDP και στέλνει κρυπτογραφημένα πακέτα πριν από την αποστολή ερωτημάτων DNS στα τυχαία domains.

Πώς όμως αυτό το κακόβουλο λογισμικό μπορεί να κλέψει τα διαπιστευτήριά σας;

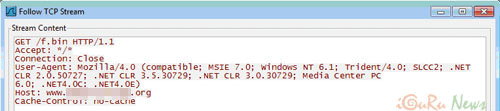

Το ZBot malware συνδέεται με μια απομακρυσμένη τοποθεσία για να κατεβάσει ένα κρυπτογραφημένο αρχείο που περιέχει τις ρυθμίσεις του.

Σχήμα 2. Στιγμιότυπο από την επικοινωνία ZBot στο C & C εξυπηρετητή,

Μπορούμε να δούμε τις ακόλουθες πληροφορίες αν το αρχείο ρυθμίσεων αποκρυπτογραφηθεί:

- Χώρος που αποθηκεύεται ένα ενημερωμένο αντίγραφο του malware.

- Κατάλογος των δικτυακών τόπων που πρέπει να παρακολουθούνται.

- Χώρος που θα στέλνει τα κλεμμένα στοιχεία.

Σε αυτά τα αρχεία ρυθμίσεων περιέχονται οι τράπεζες και τα άλλα χρηματοπιστωτικά ιδρύματα που το ZBOTs θέλει να παρακολουθεί από τα προγράμματα περιήγησης.

Δεδομένου ότι τα αρχεία ρυθμίσεων κατεβαίνουν από απομακρυσμένες τοποθεσίες, το περιεχόμενο τους μπορεί να αλλάξει ανά πάσα στιγμή.

Λύσεις της Trend Micro για τις παραλλαγές του ZBot

Υπάρχουν πολλά πεδία που μπορούν να ανιχνευτούν, όπως:

- Πρώτον, το κακόβουλο λογισμικό προσπαθεί να γράψει στο μητρώο “Userinit” του HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- Δεύτερον, η ανίχνευση της ανάκλησης ρουτίνας της απομακρυσμένης τοποθεσίας κατά την εκτέλεση, καθώς αποκτά το αρχείο ρυθμίσεων του

- Τέλος, η ανίχνευση, της περιοχής που έχει προγραμματιστεί να στέλνει τα κλεμμένα στοιχεία, ή να κατεβάσει ένα ενημερωμένο αντίγραφο του εαυτού του.

Συμπέρασμα

Τι μπορούμε να μάθουμε από το νέο ZeuS/ZBOT ; Παλιές απειλές όπως το ZBot μπορεί πάντα να κάνουν μια επιστροφή, γιατί οι εγκληματίες που τις διαχειρίζονται έχουν κέρδος από αυτές. Αναζητούν τραπεζικές και άλλες προσωπικές πληροφορίες από τους χρήστες και είναι μια προσοδοφόρα επιχείρηση. Είναι σημαντικό να είμαστε ιδιαίτερα προσεκτικοί όταν ανοίγουμε μηνύματα ηλεκτρονικού ταχυδρομείου ή κάνουμε κλικ σε συνδέσεις. Φυσικά πάντα τα συστήματα μας πρέπει να είναι ενημερωμένα με τις τελευταίες εκδόσεις ασφαλείας από τους προμηθευτές της ασφάλειας και να χρησιμοποιούμε αξιόπιστες λύσεις antimalware.

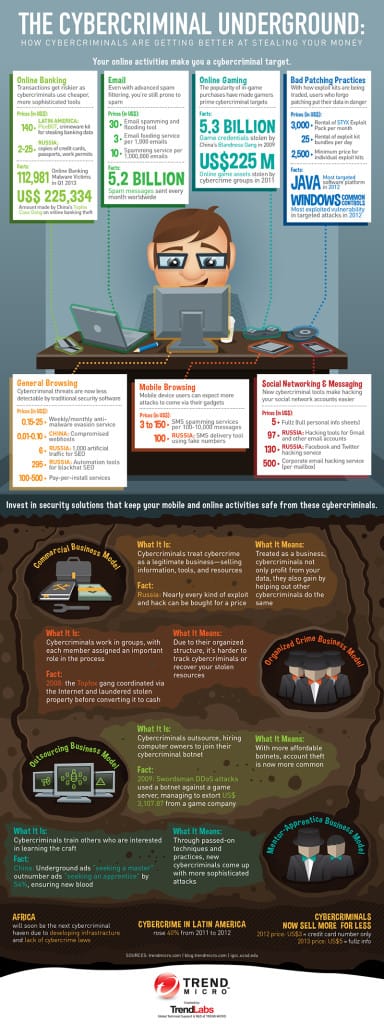

Για να μάθετε περισσότερα για το πώς οι εγκληματίες του κυβερνοχώρου κλέβουν τις πληροφορίες, δείτε το παρακάτω infographic.

Κλικ για μεγέθυνση