Ερευνητές κυβερνοασφάλειας αναλύουν το MaliBot, ένα ισχυρό νέο Android malware!

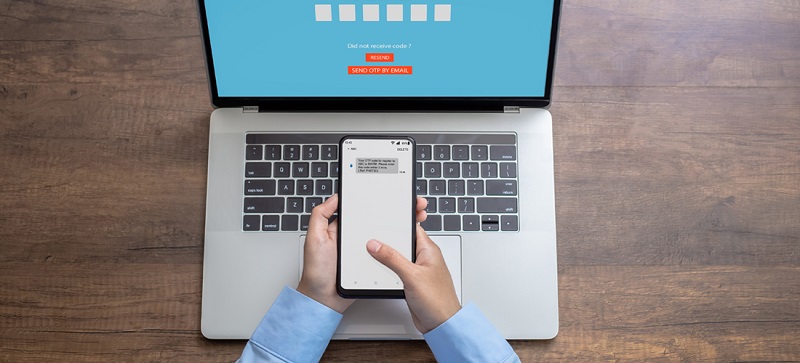

Μια νέα μορφή Android malware που ανακαλύφθηκε πρόσφατα κλέβει κωδικούς πρόσβασης, τραπεζικά στοιχεία και cryptocurrency wallets από τους χρήστες – και το κάνει παρακάμπτοντας τις προστασίες ελέγχου ταυτοποίησης πολλαπλών παραγόντων.

Δείτε επίσης: SMSFactory Android malware: Πώς “φουσκώνει” το λογαριασμό σας;

Το κακόβουλο λογισμικό αναλύθηκε από τους ερευνητές κυβερνοασφάλειας του F5 Labs, οι οποίοι το ονόμασαν MaliBot. Είναι το πιο πρόσφατο σε μια σειρά ισχυρών κακόβουλων προγραμμάτων που στοχεύουν χρήστες Android.

Εκτός από την εξ αποστάσεως κλοπή κωδικών πρόσβασης, τραπεζικών στοιχείων και πορτοφολιών κρυπτονομισμάτων, το MaliBot μπορεί να έχει πρόσβαση σε μηνύματα, να κλέβει cookies του browser και να τραβήξει screenshots από μολυσμένες συσκευές Android. Μπορεί επίσης να ξεπεράσει τον έλεγχο ταυτοποίησης πολλαπλών παραγόντων (MFA) – μια από τις βασικές άμυνες που μπορούν να χρησιμοποιήσουν οι άνθρωποι για να προστατευτούν από εγκληματίες στον κυβερνοχώρο.

Δείτε επίσης: FluBot Android malware: Οι αρχές διέκοψαν τη λειτουργία του

Όπως πολλές απειλές κακόβουλου λογισμικού Android, το MaliBot διανέμεται στέλνοντας μηνύματα phishing στα τηλέφωνα των χρηστών μέσω μηνυμάτων κειμένου SMS (smishing) ή προσελκύοντας θύματα σε δόλιους ιστότοπους. Και στις δύο περιπτώσεις, τα θύματα ενθαρρύνονται να κάνουν κλικ σε ένα link, το οποίο κατεβάζει κακόβουλο λογισμικό στο τηλέφωνό τους.

Μέχρι στιγμής, οι ερευνητές έχουν βρει δύο κακόβουλους ιστότοπους που χρησιμοποιούνται για τη διανομή του MaliBot – ο ένας είναι μια ψεύτικη έκδοση μιας νόμιμης εφαρμογής cryptocurrency tracker με περισσότερες από ένα εκατομμύριο λήψεις από το Google Play Store.

Μετά τη λήψη, το MaliBot ζητά από το θύμα να του χορηγήσει δικαιώματα προσβασιμότητας και εκκίνησης που απαιτούνται για την παρακολούθηση της συσκευής και την εκτέλεση κακόβουλων λειτουργιών. Αυτό περιλαμβάνει την κλοπή ευαίσθητων πληροφοριών, όπως κωδικούς πρόσβασης και τραπεζικά στοιχεία.

Οι χρήστες Google Android ενθαρρύνονται να χρησιμοποιούν επαλήθευση σε δύο βήματα, σχεδιασμένη για να προστατεύει τους λογαριασμούς από την πρόσβαση από εισβολείς, ακόμη και αν ο κωδικός πρόσβασης είναι γνωστός – αλλά οι εγκληματίες του κυβερνοχώρου πίσω από το MaliBot το γνωρίζουν και έχουν επινοήσει έναν τρόπο να το ξεπεράσουν.

Μόλις το MaliBot καταγράψει τα credentials στη συσκευή, μπορεί να παρακάμψει τον έλεγχο ταυτότητας πολλαπλών παραγόντων χρησιμοποιώντας τα δικαιώματα προσβασιμότητας, για να κάνει κλικ στο κουμπί «Ναι» στο μήνυμα προτροπής που ρωτά εάν ο χρήστης προσπαθεί να συνδεθεί.

Το MaliBot χρησιμοποιεί και μια παρόμοια τεχνική για να παρακάμψει πρόσθετες προστασίες γύρω από τα cryptocurrency wallets, επιτρέποντας στους εισβολείς να κλέψουν οποιοδήποτε Bitcoin ή άλλα κρυπτονομίσματα από λογαριασμούς που συνδέονται με το μολυσμένο Android smartphone.

Εκτός από την κλοπή ευαίσθητων πληροφοριών και νομισμάτων από το θύμα, το MaliBot είναι εξοπλισμένο και με τη δυνατότητα αποστολής μηνυμάτων SMS που μπορούν να χρησιμοποιηθούν για να μολύνουν άλλους με το κακόβουλο λογισμικό – μια τακτική παρόμοια με αυτή που επέτρεψε στο κακόβουλο λογισμικό FluBot να γίνει τόσο επιτυχημένο.

Επί του παρόντος, η καμπάνια MaliBot στοχεύει αποκλειστικά πελάτες ισπανικών και ιταλικών τραπεζών, αλλά οι ερευνητές προειδοποιούν ότι «μπορούμε να περιμένουμε ότι θα προστεθεί ένα ευρύτερο φάσμα στόχων στην εφαρμογή όσο περνάει ο καιρός».

Οι ισχυρές δυνατότητες του MaliBot που επιτρέπουν τον έλεγχο μιας μολυσμένης συσκευής θα μπορούσαν «να χρησιμοποιηθούν για ένα ευρύτερο φάσμα επιθέσεων από την κλοπή credentials και cryptocurrency».

Δείτε επίσης: Τραπεζικό Android malware παίρνει εξ αποστάσεως τον έλεγχο συσκευών

Για να αποφύγουν να πέσουν θύματα επιθέσεων MaliBot ή άλλων κακόβουλων προγραμμάτων Android, οι χρήστες θα πρέπει να είναι προσεκτικοί σχετικά με τη λήψη εφαρμογών από ιστότοπους τρίτων και να μην κάνουν κλικ σε link που δεν γνωρίζουν από που προέρχονται.

Πηγή πληροφοριών: zdnet.com