Εργαλείο ανάκτησης password μολύνει βιομηχανικά συστήματα με Sality malware!

Ένας απειλητικός παράγοντας μολύνει συστήματα βιομηχανικού ελέγχου (ICS) για να δημιουργήσει ένα botnet μέσω password “cracking” software για programmable logic controllers (PLCs).

Διαφημισμένα σε διάφορες πλατφόρμες μέσων κοινωνικής δικτύωσης, τα εργαλεία ανάκτησης κωδικού πρόσβασης υπόσχονται να ξεκλειδώσουν terminals PLC και HMI (human-machine interface) από Automation Direct, Omron, Siemens, Fuji Electric, Mitsubishi, LG, Vigor, Pro-Face, Allen Bradley, Weintek, ABB και Panasonic.

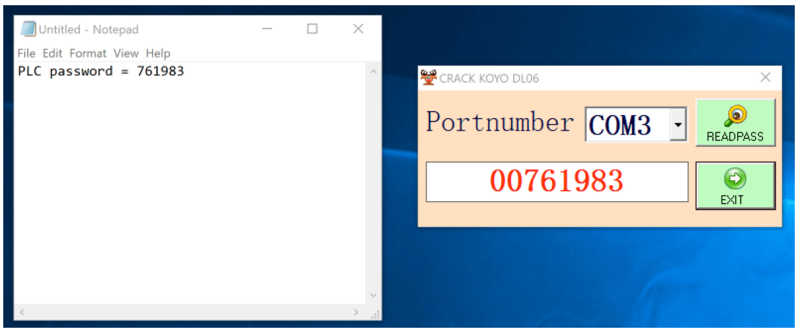

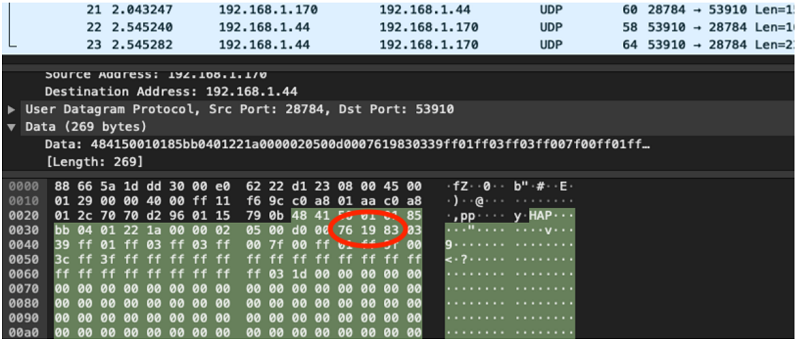

Ερευνητές ασφάλειας στη βιομηχανική εταιρεία κυβερνοασφάλειας Dragos ανέλυσαν ένα περιστατικό που επηρέασε τα PLC DirectLogic από την Automation Direct και ανακάλυψαν ότι το “cracking” software εκμεταλλευόταν μια γνωστή ευπάθεια στη συσκευή για να εξάγει τον κωδικό πρόσβασης.

Αλλά στα παρασκήνια το εργαλείο έκανε drop και το Sality, ένα κομμάτι malware που δημιουργεί ένα peer-to-peer botnet για διάφορες εργασίες που απαιτούν τη δύναμη του distributed computing για να ολοκληρωθούν πιο γρήγορα (π.χ. password cracking, cryptocurrency mining).

Δείτε επίσης: Ταϊλανδοί ακτιβιστές παραβιάστηκαν από το Pegasus του NSO Group

Οι ερευνητές της Dragos διαπίστωσαν ότι το exploit που χρησιμοποιούσε το κακόβουλο πρόγραμμα περιοριζόταν σε σειριακές επικοινωνίες. Ωστόσο, βρήκαν και έναν τρόπο να το αναδημιουργήσουν μέσω Ethernet, γεγονός που αυξάνει τη σοβαρότητα.

Αφού εξέτασε το Sality-laced software, η Dragos ενημέρωσε την Automation Direct για την ευπάθεια και ο vendor κυκλοφόρησε τα κατάλληλα mitigations.

Ωστόσο, η εκστρατεία του απειλητικού παράγοντα είναι σε εξέλιξη και οι διαχειριστές του PLC από άλλους προμηθευτές θα πρέπει να γνωρίζουν τον κίνδυνο χρήσης λογισμικού password cracking σε περιβάλλοντα ICS.

Δείτε επίσης: Hackers στοχεύουν δημοσιογράφους και οργανισμούς μέσων ενημέρωσης

Ανεξάρτητα από το πόσο νόμιμος είναι ο λόγος για τη χρήση τους, οι μηχανικοί επιχειρησιακής τεχνολογίας θα πρέπει να αποφεύγουν τα εργαλεία password cracking, ειδικά εάν η πηγή τους είναι άγνωστη.

Για σενάρια όπου υπάρχει ανάγκη ανάκτησης ενός κωδικού πρόσβασης, η Dragos συνιστά να επικοινωνήσετε μαζί της ή με τον προμηθευτή της συσκευής για οδηγίες και καθοδήγηση.

Sality P2P botnet

Το Sality είναι ένα παλιό κομμάτι malware που συνεχίζει να εξελίσσεται με δυνατότητες που του επιτρέπουν να τερματίζει διαδικασίες, να ανοίγει συνδέσεις σε απομακρυσμένους ιστότοπους, να κατεβάζει additional payloads ή να κλέβει δεδομένα από τον host.

Το κακόβουλο λογισμικό μπορεί επίσης να εγχυθεί σε διεργασίες που εκτελούνται και να κάνει κατάχρηση της λειτουργίας Windows autorun για να αντιγραφεί σε κοινόχρηστα στοιχεία δικτύου, εξωτερικές μονάδες δίσκου και αφαιρούμενες συσκευές αποθήκευσης που θα μπορούσαν να το μεταφέρουν σε άλλα συστήματα.

Το συγκεκριμένο δείγμα που ανέλυσε η Dragos φαίνεται να επικεντρώνεται στην κλοπή κρυπτονομισμάτων.

Δείτε επίσης: Τα συστήματα VoIP της Elastix παραβιάστηκαν

Στη συγκεκριμένη περίπτωση, το θύμα έγινε αντιληπτό μετά την εκτέλεση του κακόβουλου λογισμικού, επειδή το επίπεδο χρήσης της CPU αυξήθηκε στο 100% και το Windows Defender εξέδωσε πολλαπλές ειδοποιήσεις απειλών.

Πηγή πληροφοριών: bleepingcomputer.com