Ο ερευνητής ασφάλειας Δημήτρης Ρούσσης μας αναλύει πως μια πρόσφατη κρίσιμη ευπάθεια στην εφαρμογή WEB-UI του λειτουργικού συστήματος IOS XE της CISCO καθιστά ευάλωτες χιλιάδες δικτυακές συσκευές παγκοσμίως συμπεριλαμβανόμενων και συσκευών που βρίσκονται στην Ελληνική επικράτεια.

Η ευπάθεια η οποία έχει το αναγνωριστικό CVE-2023-20198 έχει λάβει τον μέγιστο βαθμό επικινδυνότητας 10.0 στην κλίμακα Common Vulnerability Scoring System (CVSSv3).

Ένας επιτιθέμενος εκμεταλλευόμενος την συγκεκριμένη ευπάθεια σε μια συσκευή CISCO, που επιτρέπει την πρόσβαση μέσω διαδικτύου στην εφαρμογή WEB-U, αποκτά αρχικά πρόσβαση στην συσκευή δημιουργώντας ένα λογαριασμό χρήστη αυξημένων δικαιωμάτων (privileged account).

Στην συνέχεια εκμεταλλευόμενος τον privileged account δημιουργεί επιπλέον έναν λογαριασμό τοπικού χρήστη (local user account) με τυπικά δικαιώματα. Τέλος, μέσω του local user account και εκμεταλλευόμενος μια επιπλέον ευπάθεια η οποία έχει αναγνωριστεί ως CVE-2023-20273 επιτυγχάνει αύξηση δικαιωμάτων (privileged escalation) σε βαθμό root και μπορεί πλέον να εκτελέσει κώδικα στην συσκευή με τα μέγιστα δικαιώματα.

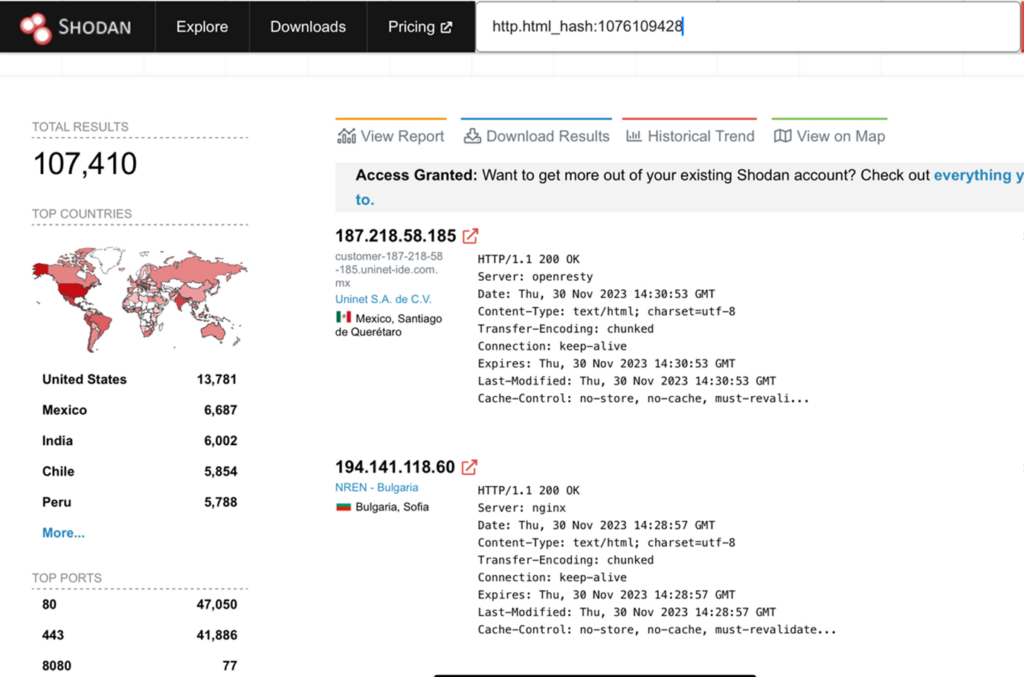

Σύμφωνα με την μηχανή SHODAN πάνω από 100.000 συσκευές CISCO έχουν παρέχουν πρόσβαση στο WEB-UI μέσω διαδικτύου και είναι εν δυνάμει άμεσα εκτεθειμένες σε κυβερνοεπίθεση.

Στα πλαίσια της ανάλυσης θα προσπαθήσουμε να μελετήσουμε την δυνατότητα εκμετάλλευσηςτης συγκεκριμένης ευπάθειας σε δικτυακές συσκευές που βρίσκονται γεωγραφικά (ενδεικτικά) στην Τουρκία.

Αρχικά μέσω ενός κατάλληλου script κατεβάζουμε δεδομένα από την μηχανή shodan και τα επεξεργαζόμαστε ώστε να προκύψει μια λίστα με ip πιθανών ευάλωτων συσκευών που τοποθετούνται γεωγραφικά στην Τουρκία.

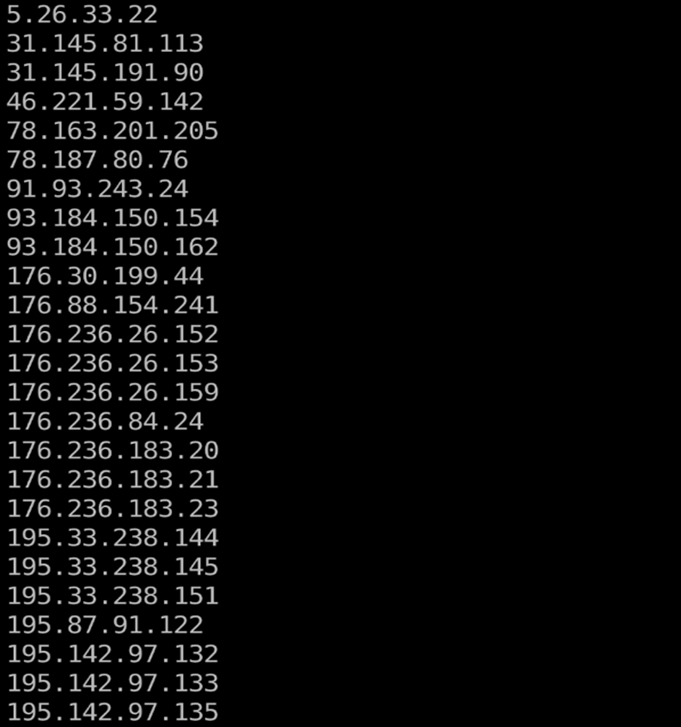

Το αρχείο servers.txt που προκύπτει περιλαμβάνει την λίστα με τις ip οι οποίες θα εξεταστούν.

Στην συνέχεια με την βοήθεια ενός bash script που καλεί ένα exploit υλοποιημένο σε python (exploit.py),γίνεται έλεγχος για την ύπαρξη της ευπάθειας στο σύνολο των ip που περιλαμβάνονται στο αρχείο servers.txt.

Μέρος του κώδικα του αρχείου python που αποτελεί το exploit παρατίθεται παρακάτω (δεν παρατίθεται ο πλήρης κώδικας για προφανείς λόγους).

Το παραγόμενο αποτέλεσμα είναι ένα αρχείο με το όνομα vulnerable_servers.txt που περιλαμβάνει μια λίστα με τις ευάλωτες CISCO συσκευές.

Ενδεικτικές εγγραφές της λίστας:

Σαν τελική επαλήθευση της ύπαρξης και εκμετάλλευσης της ευπάθειας μπορούμε μέσω του exploit.py να εκτελέσουμε εντολές στις ευάλωτες συσκευές.

Σαν παράδειγμα θα εκτελέσουμε την εντολή “uname –a”*για την ip 31.145.81.113 .

* Η εντολή αυτή επιλέχθηκε διότι δεν προκαλεί κάποια ζημιά στην ευάλωτη συσκευή απλά εμφανίζει στοιχεία για την εγκατεστημένη έκδοση του λειτουργικού συστήματος.

Όπως παρατηρούμε καταφέραμε να εκτελέσουμε απομακρυσμένα την εντολή στην ανωτέρω συσκευή.

Είναι πλέον προφανής η σοβαρότητα και η επίπτωση της συγκεκριμένης ευπάθειας

Τρόποι αντιμετώπισης της ευπάθειας:

Η εταιρεία CISCO έχει εκδώσει πρόσφατα τις κατάλληλες διορθώσεις για την αντιμετώπιση της ευπάθειας οι οποίες προτείνεται να εφαρμοστούν άμεσα. Παρατίθεται σύνδεσμος με περισσότερες πληροφορίες.

(https://www.cisco.com/c/en/us/support/docs/ios-nx-os-software/ios-xe-dublin-17121/221128-software-fix-availability-for-cisco-ios.html)

Επιπλέον ανεξάρτητα της εφαρμογής των διορθώσεων (patch) προτείνεται η να περιοριστεί η πρόσβαση στο WEB-UI μέσω του διαδικτύου και να παρέχεται η πρόσβαση σε αυτό μόνο μέσα στο εταιρικό δίκτυο.

*Ο Δημήτρης Ρούσσης είναι μέλος του Εργαστηρίου Ασφάλειας Πληροφοριακών Συστημάτων του Πανεπιστημίου Αιγαίου.