Στο παρακάτω άρθρο, ανακαλύψτε τις τρεις ανερχόμενες ομάδες ransomware που θα καθορίσουν τις κυβερνοαπειλές του 2024.

Η βιομηχανία των ransomware αυξήθηκε δραματικά το 2023, καθώς παρατηρήθηκε ανησυχητική αύξηση 55,5% στα θύματα παγκοσμίως, φθάνοντας τα 4.368 περιστατικά. Το ενδιαφέρον αυτό ακολούθησε ένα περίεργο σενάριο από την έκρηξη του 2021 έως τη στιγμιαία πτώση του 2022, με το 2023 να επιστρέφει με το ίδιο πάθος όπως το 2021, προωθώντας υπάρχουσες ομάδες και φέρνοντας ένα κύμα εντυπωσιακών νέων παραγόντων.

Δείτε επίσης: SonicWall: Χιλιάδες firewalls είναι ευάλωτα σε DoS και RCE επιθέσεις

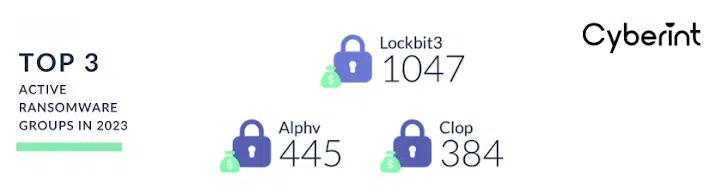

Το LockBit 3.0 διατήρησε την κορυφαία θέση του με 1.047 θύματα, επιτυγχάνοντας τις επιθέσεις κατά της Boeing, του Royal Mail και πολλών άλλων. Τα Alphv και Cl0p παρουσίασαν λιγότερη επιτυχία, με 445 και 384 θύματα αντίστοιχα, κατά το 2023.

Αυτές οι τρείς ομάδες συνέβαλαν σημαντικά στην έκρηξη των επιθέσεων ransomware το 2023, αλλά δεν ήταν οι μοναδικές υπεύθυνες. Πολλές επιθέσεις προήλθαν από νεοεμφανιζόμενες ομάδες ransomware όπως οι 8Base, Rhysida, 3AM, Malaslocker, BianLian, Play, Akira, και άλλες.

Στην Cyberint, η έρευνα συνεχίζεται αδιάκοπα, εξετάζοντας τις πιο πρόσφατες ομάδες ransomware και αναλύοντάς τες για πιθανές επιπτώσεις. Αυτή η ανάρτηση θα επικεντρωθεί σε τρεις νέους παίκτες στη βιομηχανία, εξετάζοντας την επίδρασή τους το 2023 και εξερευνώντας τις τεχνικές τους.

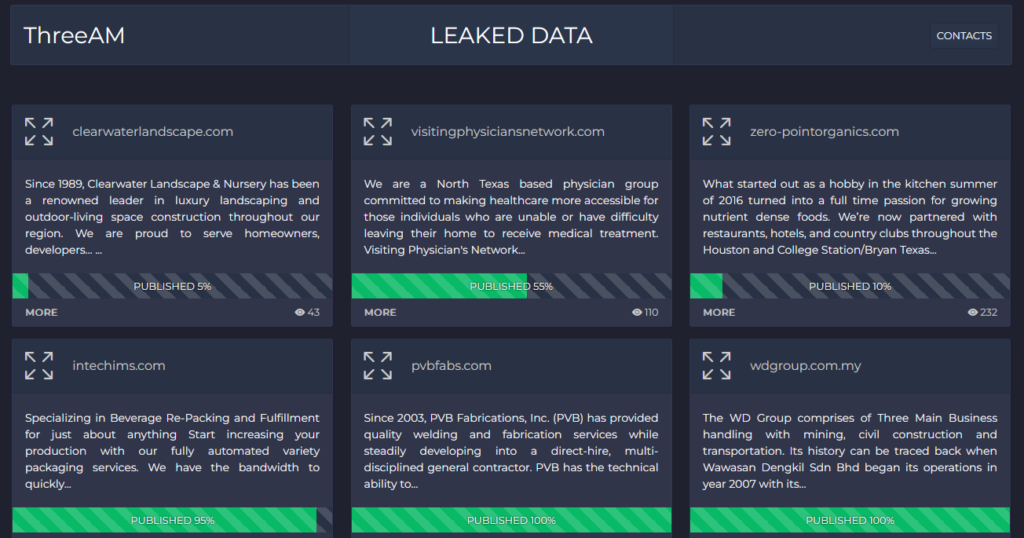

3AM Ransomware

Ένα νέο στέλεχος ransomware με την ονομασία 3AM εμφανίστηκε, αλλά η χρήση του ήταν περιορισμένη μέχρι στιγμής. Κατά το 2023, κατάφερε να παραβιάσει μόνο 20 οργανισμούς (κυρίως στις ΗΠΑ). Ωστόσο, κεντρίζει το ενδιαφέρον λόγω ενός συνεργάτη ransomware που προσπάθησε να εκτελέσει το LockBit σε ένα δίκτυο όπου μπλοκαρίστηκε, και αναγκάστηκε να χρησιμοποιήσει το 3AM.

Η εμφάνιση νέων οικογενειών ransomware είναι συχνή, με τις περισσότερες να εξαφανίζονται εξίσου γρήγορα όπως εμφανίζονται, ή να μην καταφέρνουν ποτέ να κερδίσουν σημαντικό έδαφος. Ωστόσο, το γεγονός ότι το 3AM χρησιμοποιήθηκε ως εναλλακτική λύση από έναν συνεργάτη του LockBit υποδηλώνει ότι μπορεί να προκαλέσει ενδιαφέρον στους επιτιθέμενους και να εμφανιστεί ξανά στο μέλλον.

Δείτε ακόμα: Το Balada Injector Malware έχει μολύνει 6,700 WordPress sites

Παρατηρητέο είναι το γεγονός ότι το 3AM έχει κωδικοποιηθεί σε Rust και φαίνεται να αποτελεί μια εντελώς νέα οικογένεια κακόβουλου λογισμικού. Ακολουθεί ένα συγκεκριμένο σενάριο: προσπαθεί να διακόψει πολλές υπηρεσίες στο υποβαθμισμένο υπολογιστή πριν ξεκινήσει τη διαδικασία κρυπτογράφησης των αρχείων. Μετά την ολοκλήρωση της κρυπτογράφησης, προσπαθεί να διαγράψει τις αντιγραφές του όγκου σκιάς (Volume Shadow Copies – VSS). Οι πιθανοί συνδέσμοι μεταξύ των δημιουργών του και γνωστών οργανώσεων κυβερνοεγκλήματος παραμένουν ασαφείς.

Οι ύποπτες δραστηριότητες του απειλητικού φορέα ξεκίνησαν με τη χρήση της εντολής gpresult για την ανάκτηση των ρυθμίσεων πολιτικής που επιβάλλονταν στον υπολογιστή για έναν συγκεκριμένο χρήστη. Στη συνέχεια, εκτέλεσαν διάφορα στοιχεία του Cobalt Strike και προσπάθησαν να αναβαθμίσουν τα προνόμια στον υπολογιστή με τη χρήση του PsExec.

Στη συνέχεια, οι επιτιθέμενοι πραγματοποίησαν αναγνώριση μέσω εντολών όπως whoami, netstat, quser και net share. Προσπάθησαν επίσης να εντοπίσουν άλλους διακομιστές για πλευρική κίνηση χρησιμοποιώντας τις εντολές quser και net view. Επιπλέον, δημιούργησαν έναν νέο λογαριασμό χρήστη για να διατηρήσουν την επιμελημένη παρουσία τους και χρησιμοποίησαν το εργαλείο Wput για τη μεταφορά των αρχείων των θυμάτων στον FTP διακομιστή τους.

Δείτε επίσης: Νέα δεδομένα για τις κυβερνοεπιθέσεις στις εταιρείες ενέργειας της Δανίας

Η χρήση του Yugeon Web Clicks script από το 2004 μπορεί να φαίνεται προβληματική αρχικά. Αυτό θέτει ερωτήματα για το γιατί μια νεοεμφανιζόμενη ομάδα ransomware θα επέλεγε τέτοια ξεπερασμένη τεχνολογία. Ωστόσο, υπάρχουν διάφοροι λόγοι για αυτήν την επιλογή, συμπεριλαμβανομένων:

- Ασάφεια: Παλαιότερα σενάρια και τεχνολογίες μπορεί να μην αναγνωρίζονται τόσο συχνά από σύγχρονα εργαλεία ασφαλείας, μειώνοντας τις πιθανότητες ανίχνευσης.

- Απλότητα: Τα παλαιότερα σενάρια μπορεί να παρέχουν απλή λειτουργικότητα χωρίς τις πολυπλοκότητες που συνήθως συνδέονται με σύγχρονες αντίστοιχες, καθιστώντας την ανάπτυξη και τη διαχείριση ευκολότερες.

- Υπερεκτίμηση: Η ομάδα ενδέχεται να έχει υψηλό βαθμό αυτοπεποίθησης στις ικανότητές της και να μην θεωρεί αναγκαίο να επενδύσει σε πιο προηγμένες τεχνολογίες, ιδίως για τον ιστότοπό τους.

Σημαντικό είναι να σημειωθεί ότι αυτή η επιλογή εκθέτει την ομάδα σε συγκεκριμένους κινδύνους. Η χρήση παλαιών τεχνολογιών με γνωστά ευπαθή σημεία μπορεί να καθιστά ευάλωτες τις λειτουργίες τους σε εξωτερικές επιθέσεις, αντίμετρα ή δυνητική ψευδαίσθηση από άλλους χάκερ.

Διαβάστε παράλληλα: Juniper: Κρίσιμη ευπάθεια σε firewalls και switches

Η επιλογή της ομάδας 3AM ransomware να χρησιμοποιήσει ένα outdated PHP script αποτελεί απόδειξη της απροβλέπτου φύσης των κυβερνοεγκληματιών. Παρότι χρησιμοποιούν προηγμένες ποικιλίες ransomware για την επίθεση σε οργανισμούς, η επιλογή τους για τεχνολογίες παρασκηνίου μπορεί να επηρεαστεί από έναν συνδυασμό στρατηγικών σκέψεων, άνεσης και υπεροψίας. Αυτό υπογραμμίζει τη σημασία για τους οργανισμούς να παραμένουν επιφυλακτικοί και να υιοθετούν μια ολιστική προσέγγιση στην ασφάλεια, αναγνωρίζοντας ότι οι απειλές μπορεί να προκύψουν τόσο από σύγχρονες όσο και από αναχρονισμένες τεχνολογίες.

Rhysida Ransomware

Η ομάδα ransomware Rhysida έκανε την εμφάνισή της τον Μάιο/Ιούνιο του 2023, όταν ξεκίνησε ένα πόρταλ υποστήριξης θυμάτων προσβάσιμο μέσω του TOR (.onion) τους. Δηλώνουν ότι είναι μια “ομάδα κυβερνοασφάλειας” που δρα προς το συμφέρον των θυμάτων τους, επιτίθενται στα συστήματά τους και αναδεικνύουν ευπάθειες.

Τον Ιούνιο, η Rhysida προκάλεσε προσοχή αφού αποκάλυψε δημόσια κλεμμένα στρατιωτικά έγγραφα της Χιλής από τον ιστότοπο διαρροής δεδομένων της. Η ομάδα έχει αποκτήσει φήμη λόγω των επιθέσεών της σε ιδρύματα υγείας, συμπεριλαμβανομένης της Prospect Medical Holdings, οδηγώντας κυβερνητικούς οργανισμούς και εταιρείες κυβερνοασφάλειας στο να τους παρακολουθούν στενά. Έχουν επιτεθεί σε πολλές γνωστές οντότητες, συμπεριλαμβανομένης της Βρετανικής Βιβλιοθήκης, όπου προκάλεσαν μια μεγάλη διακοπή τεχνολογίας και πούλησαν κλεμμένα προσωπικά δεδομένα στο διαδίκτυο, και της Insomniac Games, μιας εταιρείας παιχνιδιών βίντεο που ανήκει στη Sony. Έχουν επιδείξει ευρεία επίδραση σε διάφορες βιομηχανίες.

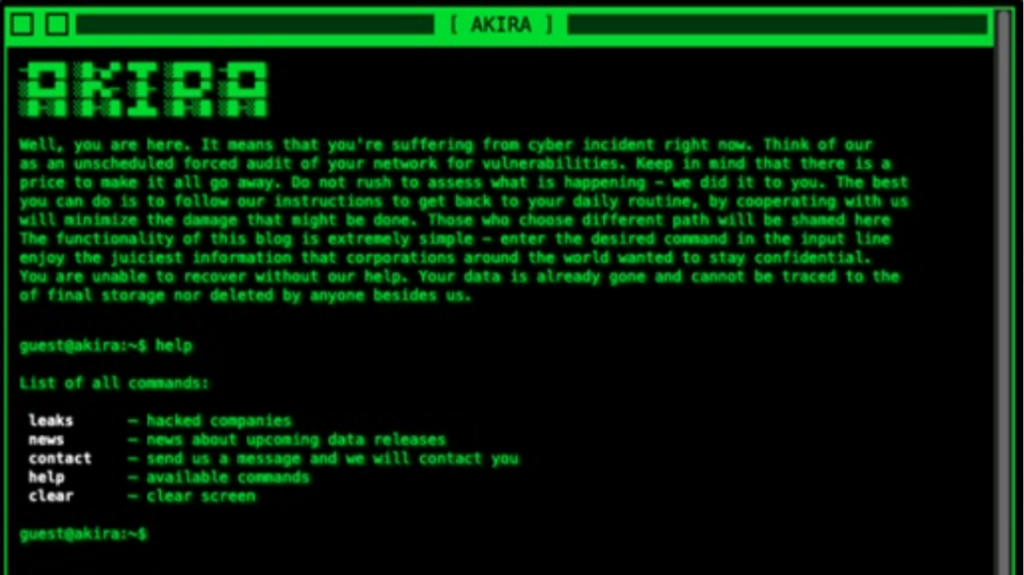

The Akira Group

Η ομάδα Akira, ανακαλύφθηκε τον Μάρτιο του 2023 και έχει δηλώσει 81 θύματα μέχρι σήμερα. Αρχικές έρευνες υποδηλώνουν έντονη σύνδεση με την περίφημη ομάδα ransomware, Conti. Η διαρροή του πηγαίου κώδικα του Conti οδήγησε σε πολλαπλούς χρήστες να χρησιμοποιούν τον κώδικα του Conti για την κατασκευή ή προσαρμογή του δικού τους, καθιστώντας δύσκολο τον καθορισμό ποιες ομάδες έχουν συνδέσεις με το Conti και ποιες απλώς χρησιμοποιούν τον διαρρεύσαντα κώδικα.

Ωστόσο, η ομάδα Akira παρέχει σαφή στοιχεία που υπονοούν μια σύνδεση με το Conti, παρουσιάζοντας ομοιότητες στην προσέγγιση τους και την αδιαφορία για τα ίδια είδη αρχείων και καταλόγων, καθώς και την ενσωμάτωση συγκρίσιμων λειτουργιών. Επιπλέον, η Akira χρησιμοποιεί τον αλγόριθμο ChaCha για την κρυπτογράφηση αρχείων με τρόπο παρόμοιο με το ransomware του Conti. Τέλος, οι άτομα πίσω από το ransomware Akira κατευθύνουν τις πλήρεις πληρωμές λόγω λύτρων σε διευθύνσεις που συσχετίζονται με την ομάδα Conti.

Διαβάστε ακόμη: Φινλανδία: Αυξημένες οι επιθέσεις από το Akira ransomware

Η Akira προσφέρει υπηρεσία ransomware, επηρεάζοντας τόσο συστήματα Windows όσο και Linux. Χρησιμοποιεί το επίσημο DLS (data leak site) της για να δημοσιεύει πληροφορίες σχετικά με τα θύματά της και ενημερώσεις σχετικά με τις δραστηριότητές της. Οι χάκερ επικεντρώνονται κυρίως στις Ηνωμένες Πολιτείες, αλλά στοχεύουν επίσης το Ηνωμένο Βασίλειο, την Αυστραλία και άλλες χώρες.

Εξαναγκάζουν τα θύματα να πληρώσουν διπλά λύτρα, τόσο για την επανάκτηση πρόσβασης όσο και για την επαναφορά των αρχείων τους. Σε σχεδόν όλες τις περιπτώσεις εισβολής, η Akira έχει επωφεληθεί από παραβιασμένα credentials για να εισέλθει αρχικά στο περιβάλλον του θύματος. Ενδιαφέρον παρουσιάζει το γεγονός ότι οι περισσότεροι οργανισμοί που έχουν στοχευτεί παρέλειψαν να εφαρμόσουν το MFA για τα VPNs. Ενώ η ακριβής προέλευση αυτών των παραβιασμένων διαπιστευτηρίων παραμένει αβέβαιη, υπάρχει πιθανότητα να έχουν οι απειλητικοί πράκτορες αποκτήσει πρόσβαση ή διαπιστευτήρια από το dark web.

Διαβάστε επίσης: Η κυβερνοεπίθεση στο Ντάλας είναι τελικά πιο εκτεταμένη

Η βιομηχανία των ransomware αναπτύσσεται, προσελκύοντας νέες και τολμηρές ομάδες που επιδιώκουν να γίνουν γνωστές με τη δημιουργία υψηλής ποιότητας υπηρεσιών και εργαλείων ransomware. Το 2024, η Cyberint προβλέπει ότι αρκετές από αυτές τις νεότερες ομάδες θα ενισχύσουν τις δυνατότητές τους και θα εμφανιστούν ως κυρίαρχοι παίκτες στη βιομηχανία, δίπλα σε έμπειρες ομάδες όπως οι LockBit 3.0, Cl0p και AlphV.

Πηγή πληροφοριών: https://thehackernews.com