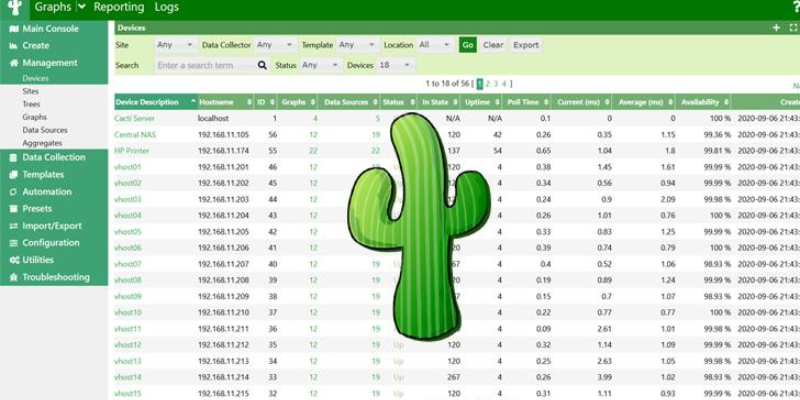

Οι διαχειριστές του ανοιχτού κώδικα δικτυακού εργαλείου παρακολούθησης και διαχείρισης σφαλμάτων Cacti έχουν διορθώσει δώδεκα ελαττώματα ασφαλείας.

Ανάμεσα σε αυτά, βρίσκονται δύο κρίσιμα ελαττώματα, τα οποία θα μπορούσαν να επιτρέψουν την εκτέλεση αυθαίρετου κώδικα.

Παρακάτω παρουσιάζονται τα πιο κρίσιμα ελαττώματα:

CVE-2024-25641 (βαθμολογία CVSS: 9.1) – Μια ευπάθεια στη δυνατότητα “Εισαγωγή πακέτων” επιτρέπει σε εξουσιοδοτημένους χρήστες με την άδεια “Εισαγωγή προτύπων” να εκτελούν αυθαίρετο κώδικα PHP στον web server. Αυτό οδηγεί στη δυνατότητα απομακρυσμένης εκτέλεσης κώδικα, λόγω της καταγραφής αυθαίρετων αρχείων.

Διαβάστε περισσότερα: Τα flaws των Realtek και Cacti αξιοποιούνται από malware botnets

CVE-2024-29895 (βαθμολογία CVSS: 10,0) – Μια ευπάθεια εισαγωγής εντολών επιτρέπει σε οποιονδήποτε μη πιστοποιημένο χρήστη να εκτελεί αυθαίρετη εντολή στον διακομιστή όταν η επιλογή “register_argc_argv” της PHP είναι ενεργοποιημένη.

Επιπλέον, το Cacti αντιμετωπίζει δύο σημαντικά ελαττώματα, τα οποία θα μπορούσαν να επιτρέψουν την εκτέλεση κώδικα μέσω SQL injection και την ενσωμάτωση εξωτερικών αρχείων.

CVE-2024-31445 (βαθμολογία CVSS: 8,8) – Ένα θέμα ευπάθειας SQL injection στο api_automation.php που επιτρέπει στους χρήστες με έλεγχο ταυτότητας να εκτελούν κλιμάκωση προνομίων και απομακρυσμένη εκτέλεση κώδικα

CVE-2024-31459 (βαθμολογία CVSS: N/A) – Ένα ζήτημα συμπερίληψης αρχείου στο αρχείο “lib/plugin.php” που θα μπορούσε να συνδυαστεί με ευπάθειες SQL injection για να οδηγήσει σε απομακρυσμένη εκτέλεση κώδικα

Είναι σημαντικό να αναφερθεί ότι από τα 12 εντοπισμένα ελαττώματα, εκτός από τα CVE-2024-29895 και CVE-2024-30268 (με βαθμολογία CVSS: 6.1), τα υπόλοιπα επηρεάζουν ολοκληρωτικά όλες τις εκδόσεις του λογισμικού Cacti, συμπεριλαμβανομένων και εκείνων πριν από την έκδοση 1.2.26. Αυτά τα ζητήματα έχουν διορθωθεί στην έκδοση 1.2.27, η οποία κυκλοφόρησε στις 13 Μαΐου 2024. Τα άλλα δύο ελαττώματα επηρεάζουν μόνο τις εκδόσεις ανάπτυξης 1.3.x.

Η εξέλιξη αυτή ακολουθεί περισσότερο από οκτώ μήνες μετά την αποκάλυψη μιας άλλης σοβαρής ευπάθειας τύπου SQL injection (CVE-2023-39361, με βαθμολογία CVSS: 9,8) που θα μπορούσε να επιτρέψει σε κάποιον επιτιθέμενο να λάβει προνομιακά δικαιώματα και να εκτελέσει κακόβουλο κώδικα.

Δείτε επίσης: Μύθοι και παρεξηγήσεις γύρω από το ethical hacking

Στις αρχές του 2023, ανακαλύφθηκε ένα τρίτο σημαντικό ελάττωμα, με κωδική ονομασία CVE-2022-46169 (βαθμολογία CVSS: 9,8), το οποίο επιτρέπει στους χάκερς να διεισδύσουν σε διακομιστές Cacti που είναι προσβάσιμοι στο διαδίκτυο και να εγκαταστήσουν κακόβουλο λογισμικό botnet, όπως το MooBot και το ShellBot.

Με τις εκμεταλλεύσεις proof-of-concept (PoC) που είναι διαθέσιμες στο κοινό για αυτές τις ελλείψεις (στις αντίστοιχες συμβουλές GitHub), συνιστάται στους χρήστες να προβούν άμεσα σε ενημερώσεις στην τελευταία έκδοση, προκειμένου να μειώσουν τον κίνδυνο πιθανών απειλών.

Πηγή: thehackernews